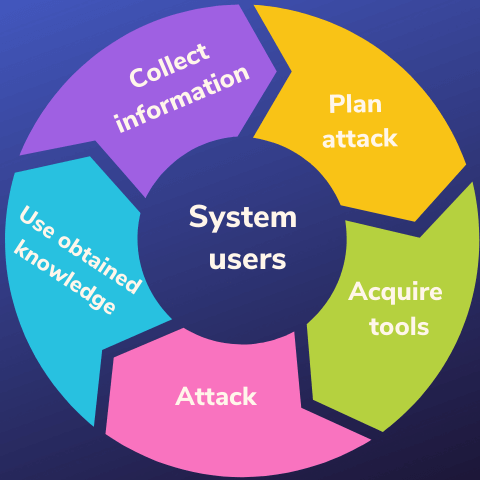

Die Entschlüsselung von Methoden der Social Engineering-Angriffe ist entscheidend, um die Bedrohungen, die in der digitalen Welt lauern, besser zu verstehen und abzuwehren. Diese Angriffe zielen darauf ab, menschliche Schwächen auszunutzen und über psychologische Manipulation an vertrauliche Informationen zu gelangen. Während Technologien fortschreiten, bleibt der Mensch oft die größte Schwachstelle in der Sicherheitskette. Die Analyse dieser Methoden gibt Unternehmen und Individuen Werkzeuge an die Hand, um sich gegen diese häufigen und teils verheerenden Angriffe zu schützen.

Inhaltsübersicht

ToggleEinführung in die Welt des Social Engineering

Die digitale Ära hat neben unzähligen Vorteilen auch neue Bedrohungen mit sich gebracht, insbesondere durch das Aufkommen von Social Engineering. Diese Methode, die es Cyberkriminellen ermöglicht, menschliche Schwächen auszunutzen, hat sich zu einer der häufigsten Formen von Cyberangriffen entwickelt. In diesem Artikel werden die verschiedenen Methoden von Social Engineering-Angriffen entschlüsselt, um ein besseres Verständnis für diese Bedrohung zu fördern und zu lernen, wie man sich effektiv schützen kann.

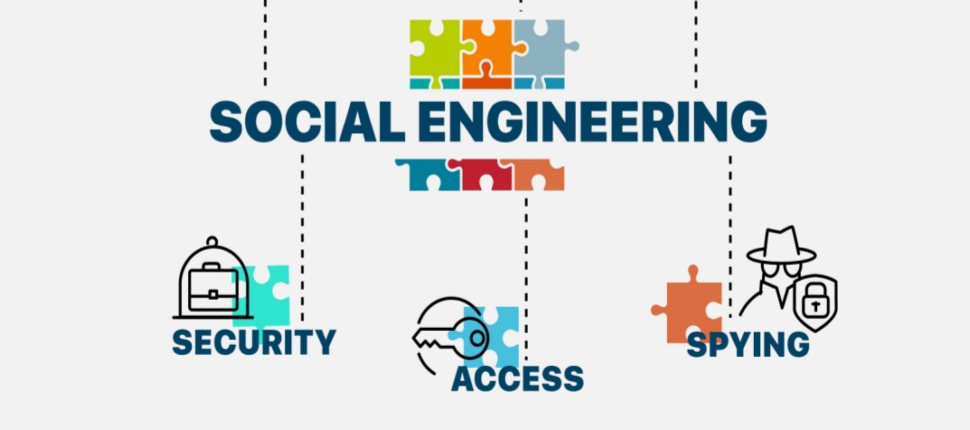

Was ist Social Engineering?

Social Engineering ist eine Technik, bei der Angreifer psychologische Manipulation verwenden, um vertrauliche Informationen zu laden. Anstatt auf technische Mittel zu setzen, nutzen sie menschliche Eigenschaften, um ihre Ziele zu erreichen. Dies kann durch das Ausnutzen von Vertrauen, Angst, oder Respekt vor Autorität geschehen, um die Opfer dazu zu bringen, geheime Informationen preiszugeben.

Die häufigsten Methoden des Social Engineering

Innerhalb dieser betrügerischen Taktiken gibt es zahlreiche Methoden, die von Cyberkriminellen eingesetzt werden. Zu den bekanntesten gehört Phishing, bei dem gefälschte E-Mails von vermeintlich vertrauenswürdigen Quellen versendet werden, um persönliche Daten zu stehlen. Diese Methode ist besonders gefährlich, da sie oft täuschend echt aussieht und die Opfer dazu verleitet, auf Links zu klicken oder Anhänge zu öffnen.

Phishing und seine Varianten

Phishing hat verschiedene Formen, darunter Spear-Phishing und Whaling. Während Spear-Phishing gezielte Angriffe auf bestimmte Personen oder Unternehmen beinhaltet, zielt Whaling auf hochrangige Führungskräfte ab. Diese Varianten erfordern eine gründliche Recherche über die Opfer, um die Glaubwürdigkeit der Angriffe zu erhöhen.

Pretexting

Eine weitere raffinierte Methode ist Pretexting, bei dem der Angreifer eine falsche Identität annimmt, um das Ziel zu manipulieren. Hierbei wird oft eine überzeugende Geschichte erzählt, die das Vertrauen des Opfers gewinnen soll. Die Täter geben sich als vertrauenswürdige Personen aus, um sensible Informationen zu erhalten.

Die Rolle menschlicher Eigenschaften

Social Engineering zielt gezielt auf menschliche Eigenschaften ab. Hilfsbereitschaft, Vertrauen und Angst sind häufige Anker, die Cyberkriminelle nutzen, um Macht über ihre Opfer zu erlangen. Beispielsweise können Angreifer im Telefonkontakt einen starken psychologischen Druck ausüben, um das Opfer zur Preisgabe sensibler Daten zu bewegen.

Techniken zur Identifizierung von Social Engineering

Vorbeugung ist der Schlüssel im Kampf gegen Social Engineering. Es ist wichtig, sich der verschiedenen Methoden bewusst zu sein und Anzeichen von Manipulation zu erkennen. Schulungen zur Sensibilisierung von Mitarbeitern sind entscheidend, um ein Unternehmen vor diesen Angriffen zu schützen. Es ist auch wichtig, E-Mails und Anrufe sorgfältig zu prüfen und bei verdächtigen Anfragen vorsichtig zu sein.

Schutzmaßnahmen gegen Social Engineering

Ein solides Verständnis für die Methoden von Social Engineering ist der erste Schritt. Darüber hinaus sollte jeder, insbesondere in Unternehmen, Maßnahmen ergreifen, um sich zu schützen. Dies umfasst regelmäßige Sicherheitsüberprüfungen, die Implementierung strenger Richtlinien für den Umgang mit vertraulichen Daten und die Förderung einer Kultur der Wachsamkeit innerhalb des Teams.

Fazit

Die Entschlüsselung der Methoden von Social Engineering-Angriffen zeigt, wie wichtig es ist, in der heutigen digitalen Welt wachsam zu bleiben. Durch das Verständnis der Techniken, die Cyberkriminelle verwenden, können Individuen und Unternehmen effektive Maßnahmen ergreifen, um sich vor diesen Bedrohungen zu schützen. Nur durch kontinuierliche Aufklärung und Sicherheitsvorkehrungen kann das Risiko solcher Angriffe minimiert werden.

Social Engineering: Meta blockiert verdächtige WhatsApp-Konten https://t.co/A6G05zulu9 pic.twitter.com/haFjVHQtRH

— heise online (@heise_de) August 25, 2024